1つの資産に3つの価値

1つの資産に3つの価値

情報資産をリスクアセスメントするためには、まず、その資産の「資産価値」を考えなくてはならない。

資産価値、というと、何となくモノの価値というか、ちょっと無粋に「お値段いくら」ということカナ?、なんて思いがちだけれど、 ここで言う3つの価値とは、お金にはまず関係はない。

セキュリティを守るということと、その情報資産を使い続けるということの両方の立場から考えて、ここを押さえよう!という要点のようなもので、

安全性を保持したままそれを使い続けるには、この3つの観点からリスクについて考えよう、ということらしい。

- 1.機密性(confidentiality)

- 権限のある人だけがその情報資産を扱うことができること。許可されていない人などには非公開にする特性。

要するに情報が漏れないようにすること。 - 2.完全性(integrity)

- 情報資産の状態が完全かどうか。情報そのものならばその正確さを保護するための性質。

情報が改ざんされたり、情報を持っているシステム自体が勝手に変えられたりしないようにすること。 - 3.可用性(availability)

- その情報資産の使用を許されている人が使いたいときにすぐに使えたり、それにアクセスできるかどうかの性質。

なにか事故や台風などの災害によって、使えなくなる、なんてことがないようにすること。

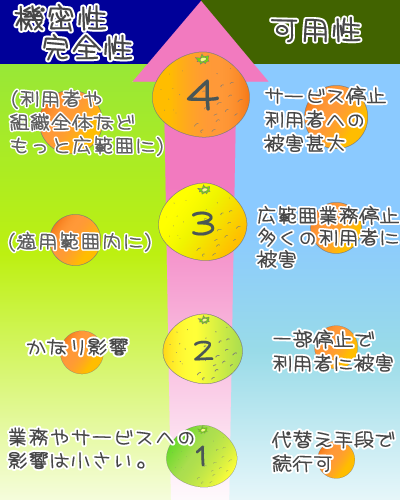

この3つの英語版の頭文字をとってCIAと呼ぶこともある。それぞれ、下記のようにレベル分けされる。

- ・機密性・完全性が損なわれた時、サービスや業務に与える影響を特定する。

- レベル1:影響は軽微・まあ、大丈夫かな?ぐらい

- レベル2:かなり影響・困るな、ぐらい

- レベル3:適用範囲内に大きな影響(例:情報基盤センター全体)

- レベル4:そのサービスの利用者や、組織全体に甚大な被害(例:情報基盤センターだけでとどまらず、学生や大学全体に大きな被害)

-

・可用性が損なわれたときにサービスや業務に与える影響を特定する。 - レベル1:可用性が損なわれても代替手段があるので、サービスや業務の続行に何の支障もない。

- レベル2:一部のサービス・業務停止。その利用者が被害を受ける。

- レベル3:広範囲にサービス・業務の停止がおこり、ユーザに被害。

- レベル4:サービスや業務が大規模に停止。ユーザへの被害は甚大。

リスクアセスメントでは、その情報資産において、これらの特性が、損なわれるような予想しうる出来事とは何かを考えていく。

その出来事の発生しそうな頻度にレベルをつけて、そのレベルの数字をもって、これらの特性についてはひとまず定量化したことにする。

それについては次の項目で説明しよう。

それにしても…なんで資産価値なんて名前がついたんでしょうね…。ヘンなの。